Icono De La Sierra De Ataque. Ilustración Vectorial Lineal De La Colección De Herramientas. Vector De Icono De Hacksaw De Contorno Ilustración del Vector - Ilustración de sierra, vector: 187615922

Técnicas y herramientas para ataques de Phishing con MalDocs – Parte 1 de 2 – Seguridad en Sistemas y Técnicas de Hacking. TheHackerWay (THW)

Plantilla De Página De Inicio De Ataque De Perro. Mano Asustada Con Caja De Herramientas En Las Manos Sentada En El árbol. Ladrido Ilustración del Vector - Ilustración de humano, ataque: 183341656

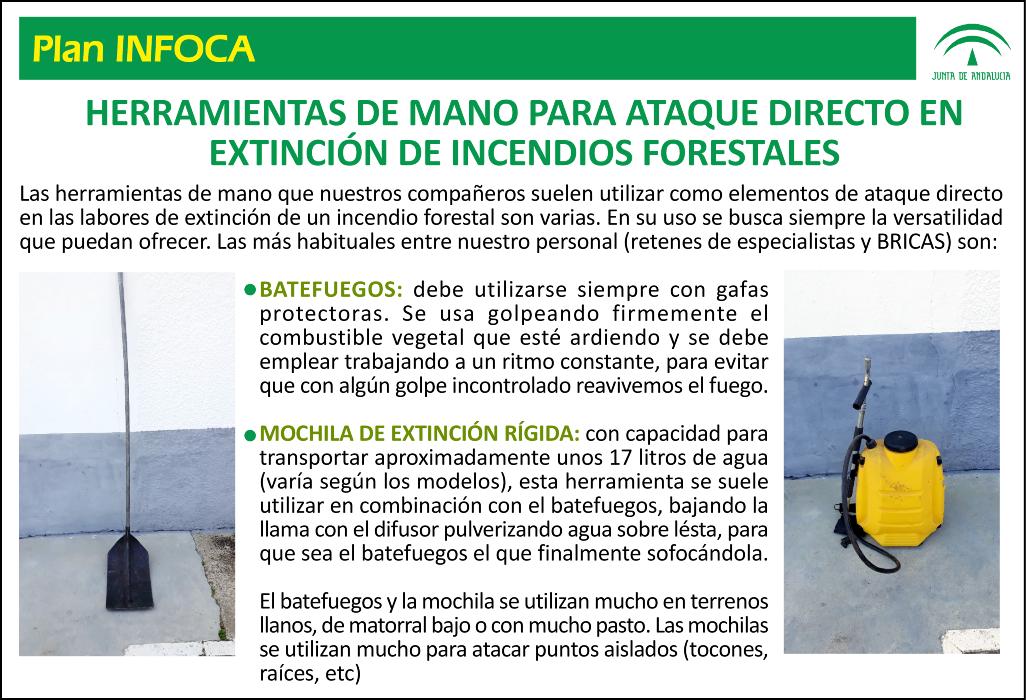

INFOCA on Twitter: "CONOCE NUESTRAS HERRAMIENTAS | Continuando con nuestra línea de divulgar terminología y materiales usados en #IncendiosForestales, nos quedamos hoy con las principales herramientas de mano que nuestros compañeros suelen